Телевизоры

www.goodfon.ru

Большинство современных телевизоров уже не являются простыми устройствами, получающими видеосигнал через кабель или спутник. Современные телевизоры могут подключаться к Интернету, что позволяет им получить доступ к самым разным приложениям и услугам. Исследования, проведённые рядом экспертов по компьютерной безопасности показали, что «умные» телевизоры столь же уязвимы перед хакерами, как смартфоны и компьютеры. Вредоносный код может быть внедрён в них с помощью программы Skype, а также с помощью социальных сетей, таких, как Twitter и Facebook. После этого «умный» телевизор может быть использован как часть ботнета, либо хакер может использовать встроенные в телевизор камеры для того, чтобы шпионить за людьми. Ещё одна фирма, занимающаяся компьютерной безопасностью, подробно рассказала о том, как использование некоторых телевизоров позволяет хакерам похитить конфиденциальную пользовательскую информацию, хранящуюся в так называемых cookies-файлах. Чтобы получить эти данные, хакер просто должен был находиться в пределах радиосвязи устройства. А специальный эксплойт также позволял хакерам скачивать с телевизора личные файлы пользователя.

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

Это код, который приходит вам в SMS для подтверждения входа в WhatsApp на компьютере или ноутбуке. Этим часто пользуются мошенники, которые могут отправлять сообщения любому пользователю из групповых чатов.

2. Включите двухфакторную аутентификацию.

«Настройки» → «Учетная запись» → «Двухшаговая проверка»→ «Включить». Придумайте PIN-код и укажите адрес электронной почты, чтобы можно было восстановить или поменять его.

3. Скройте сетевой статус, фото и геолокацию.

«Настройки» → «Учетная запись» → «Конфиденциальность» → выберите вместо «Был (а)» «Мои контакты» или «Никто», то же проделайте с «Фото», ниже — «Геолокацией» и другими данными.

4. Архивируйте чаты, в которых делитесь личными данными.

Для этого потяните в списке чатов нужный влево и выберите «Архивировать». Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

5. Выключите резервное копирование сообщений

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Для iPhone: «Настройки» → iCloud → WhatsApp — выберите «Выключено». Теперь в самом мессенджере: «Настройки» → «Чаты» → «Резервная копия» → «Автоматически» → «Выключено».

Как защитить Telegram

1. Включите двухфакторную аутентификацию и код-пароль.

«Настройки» → «Конфиденциальность» → «Облачный пароль» → «Установить пароль». Затем вернитесь и выберите «Код-пароль и Touch ID».

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

Выберите нужный контакт, нажмите. Затем нажмите на профиль, выберите «Еще» → «Начать секретный чат».

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

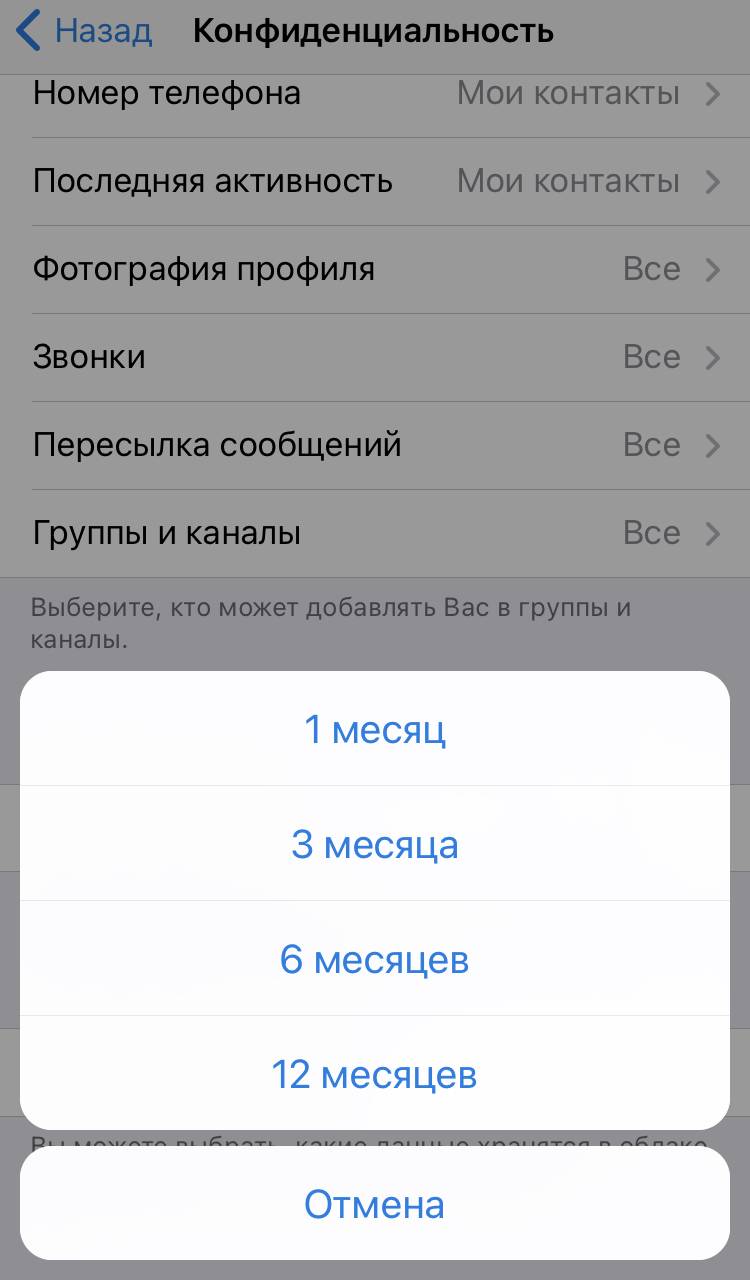

5. Настройте автоудаление данных.

Если вы давно не заходите в Telegram, можно настроить автоматическое удаление всех данных через определенное время. «Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

Светофоры

www.yors.ru

Эксперименты, проведённые исследователями, показали, что светофоры могут быть взломаны удалённо. Злоумышленник может изменить показания датчиков на дорогах, заставив их передавать ложную информацию. Когда дорожные датчики сообщают светофорам, что дорога забита машинами, светофоры начинают автоматически корректировать свой режим таким образом, чтобы пропустить через перекрёсток как можно больше машин. На дорожных датчиках не предусмотрено никакого шифрования данных, что даёт возможность любому изменить информацию, которая поступает от них на центры управления дорожным движением. Ещё один хак использует другую функцию современных светофоров. Эта функция позволяет машинам аварийных служб и «скорым» проехать через перекрёсток быстрее других. Сигналы о таких машинах на дороге поступают на светофоры со специальных датчиков, и эти сигналы зашифрованы. Однако хакеры всё-таки могут получить доступ к некоторым старым системам, и менять сигналы светофоров так, как им заблагорассудится.

Microsoft не любит принтеры

За последние два года пользователи Windows несколько раз сталкивались с проблемами, связанными с работой принтеров в этой ОС. Каждый раз источником этих проблем была сама Microsoft.

Например, в конце сентября 2019 г. Microsoft выпустила патч KB4517211 для Windows 10 версии 1903. Его установка приводит к нестабильной работе службы печати у некоторых пользователей. В частности, находящиеся в очереди задания могут произвольно отменяться или завершаться с ошибкой, в результате не позволяя применять подключенный к ПК принтер по прямому назначению – для печати документов.

В начале лета 2020 г. обнаружилось, что в Windows 10 есть баг, который может приводить к сбоям в работе принтеров, подключаемых к компьютеру через порт USB. Microsoft признала эту проблему, хотя и не сразу.

Тогда выяснилось, что ошибка в коде затрагивала все актуальные на тот момент редакции и версии Windows 10, начиная с 1903. Баг мог проявляться при выключении питания принтера или отсоединении его от ПК в процессе завершения работы последнего. В этом случае при последующей загрузке операционной системе USB-порт, к которому было присоединено «некорректно» отключенное печатающее устройство, оказывалось недоступным.

Холодильники

www.bt-test.ru

В 2013-м году калифорнийская охранная фирма Proofpoint выявила глобальную уязвимость в бытовой технике. Самое странное, что этой уязвимости были подвержены устройства, которые мы используем каждый день — холодильники. По крайней мере, самые новые, «умные» холодильники, позволяющие своим владельцам дистанционно контролировать температуру, держать еду в определённом порядке, и запускать различные полезные приложения. Умные холодильники могут быть взломаны, потому что подавляющее большинство владельцев оставляет пароли на этих устройствах такими, какие они были по-умолчанию, или потому что функции безопасности холодильника не настроены должным образом. Всё дело в том, что люди просто не воспринимают холодильники в качестве устройств, которые могут подвергнуться хакерской атаке. А между тем, хакеры уже используют холодильники в своих ботнетах, и с их помощью рассылают спам, о чём владельцы этих устройств даже не подозревают, потому что взломанные холодильники продолжают нормально работать.

Радионяни

www.fancy-mama.ru

Радионяни развивались в течение последнего десятилетия, и в результате стали очень сложными устройствами, с помощью которых родители могут следить за своими детьми значительно лучше. Тем не менее, их растущая зависимость от современных технологий привела к тому, что они тоже стали мишенью для хакеров. Некоторые радионяни испускают радиосигнал постоянно, и если настройки и пароли в них оставлены по-умолчанию, это даёт возможность хакеру, находящемуся в радиусе действия устройства, получить доступ к настройкам аудио. А если радионяня поддерживает и видеотрансляцию, то она может быть использована злоумышленником для шпионажа за обитателями комнаты. Ярким примером всего вышеперечисленного является случай, когда радионяня в спальне двухлетнего ребёнка была взломана, после чего хакер получил возможность кричать через её динамики и управлять видеокамерой. К счастью, ребёнок в ходе этого инцидента крепко спал, но это должно служить предупреждением родителям. Они должны понимать, что защита у этих устройств далеко не самая лучшая.

Как оценить безопасность принтера

Прежде чем принимать меры, нужно оценить текущие положение дел: сколько устройств есть «на балансе», как они работают, кто ими пользуется

Желательно провести в режиме наблюдения полный рабочий день и обратить внимание на следующие пункты :

Доступ и подключение

Уже на этом этапе можно обнаружить неприятные сюрпризы — например, открытую сеть Wi-Fi или злоупотребление гостевым доступом.

Документооборот

Необходимо зафиксировать все этапы до и после печати или сканирования: где документ хранится, как извлекается из устройства и как используется. Возможно, данные утекают не из-за хакеров, а по вине сотрудников, которые хранят сканированные копии конфиденциальных документов на личных мобильных устройствах или забывают распечатки в принтере.

Сеть

В большинстве организаций используются сетевые принтеры, поэтому проверять нужно не только сами устройства. Меры безопасности должны быть предусмотрены для всех компьютеров и серверов.

Инструменты для взлома принтеров

В 2017 году на конференции Black Hat рассматривали автоматизированные способы эксплуатации различных дыр в безопасности сетевых принтеров, после чего готовых инструментов стало еще больше. Вот некоторые из них.

Hijetter — кросс-платформенная и не требующая установки утилита с открытым исходным кодом, которая позволяет отправлять команды на языке PJL, включая недокументированные. Например, задействовать функцию RFU (remote firmware update), выполняющую удаленную перепрошивку устройства. Вместо официальной прошивки можно подсунуть свою (модифицированную) — в большинстве случаев никакие проверки не выполняются. Версия для Windows имеет интуитивно понятный GUI, а в nix-системах удобнее выполнять автоматизацию, работая из командной строки. Документация скудноватая, но разобраться с программой несложно.

Praeda — эта программа предназначена для аудита безопасности при проверке настроек подключения сетевых принтеров. Умеет выполнять автоматический поиск и скачивать документы из памяти принтера. Работает на портах TCP 80 и 443, то есть поддерживает защищенное соединение. Ее можно запустить и под Windows, однако предварительно придется кое-что поменять в коде самой программы (см. документацию).

PRET — это целый фреймворк на Python для эксплуатации известных уязвимостей в службах удаленной печати. Работает в Linux, поддерживает команды PJL и PCL. Инструмент очень хорошо документирован, есть даже подробный гайд с примерами.

Нет принтера – нет проблемы

Пока не готов патч, Microsoft предлагает пользователям решить проблему с вероятностью быть взломанными через CVE-2021-34527 самым радикальным способом. Компания посоветовала им полностью отключить службу печати в соответствующем разделе «Параметров» или «Панели управления».

Если речь идет о корпоративных ПК, то эта задача возлагается на сотрудников ИТ-отдела. Но при отключении «Диспетчера печати» распечатка документов с компьютера будет невозможна.

Рынок комплектующих перекосило, а нас ждет импортозамещение. Что дальше?

Интеграция

Второй вариант заключается в настройках ограничения в сети на удаленный доступ. В этом случае печать на принтерах, находящихся в локальной сети, сохранится.

Банкоматы

www.naked-science.ru

Малоизвестный факт о банкоматах: примерно 95% из них работают под управлением Windows XP. Уже одно это делает их уязвимыми для самого широкого спектра хакерских атак, разработанных специально для этой операционной системы, которая даже сегодня является одной из самых популярных в мире. Но более серьёзная проблема заключается в том, что компания Microsoft прекратила поддержку данной системы в начале этого года. Это означает, что система больше не будет получать обновления безопасности, в которых устранены обнаруженные уязвимости. В результате те, кто по-прежнему использует эту систему, со временем станут очень уязвимы. Тем не менее, множество банков по всему миру по-прежнему использует в банкоматах Windows XP, потому что переход на другую систему требует огромных вложений, как в новые банкоматы, так и в новую систему. В результате множество банкоматов являются лакомым куском для хакеров, которые могут красть банковскую информацию, а также могут заниматься клонированием кредитных карт.

Защитите и защитите свой принтер от хакеров

В этой статье мы собираемся обсудить советы по безопасности принтера для защиты вашего принтера с общей точки зрения, потому что большинство принтеров работают по-другому.

- Не подключайте принтер к сети

- Обязательно защитите свой сетевой принтер

- По возможности используйте физическую защиту принтера

- Регулярно обновляйте прошивку вашего принтера

- Добавьте пароль для защиты удаленного доступа

- Защитите свои порты печати.

1]Не подключайте принтер к сети.

При настройке принтера вам может быть предоставлена возможность подключить принтер к вашей компьютерной сети, и с самого начала это может показаться убедительным. Для многих сеть в их доме, помимо прочего, способствует обеспечению безопасности компьютера, смартфонов, планшетов и дома.

Поскольку принтер во многих случаях менее безопасен в сети; хакеры могут использовать его как шлюз для доступа к вашему компьютеру и другим устройствам. В прошлом подобное случалось несколько раз, поэтому не верьте, что это нечасто.

Атаки системы безопасности обычно проходят через самое слабое звено в сети, поэтому, если ваш принтер отвечает всем требованиям, что весьма вероятно, не подключайте его.

2]Обязательно защитите свой сетевой принтер.

Если по какой-то причине вы решили добавить свой принтер в сеть, что ж, следующий шаг — убедиться, что сеть защищена от внешнего вмешательства. Лучше всего использовать брандмауэр и VPN!

3]По возможности используйте физическую защиту принтера.

Из того, что мы собрали, добавление PIN-кода в большинстве случаев возможно на корпоративных принтерах, но некоторые домашние устройства также поддерживают это. Если у вас есть один из этих продуктов, мы предлагаем воспользоваться преимуществами этой функции.

С помощью ПИН-кода это просто означает, что никто не может распечатать документ, если ему не известен специальный набор цифр. Теперь, если вы живете один, этот вариант может быть излишним, но в наши дни нельзя рисковать, когда дело доходит до безопасности.

4]Регулярно обновляйте микропрограмму принтера.

Один из лучших способов защитить ваш принтер — это использовать обновления прошивки. В большинстве случаев они случаются нечасто, но всякий раз, когда они появляются, пожалуйста, найдите время для загрузки и установки.

Чтобы получить микропрограммное обеспечение, вам следует посетить веб-сайт поставщика принтера или использовать специальное программное обеспечение для вашего принтера, чтобы загрузить и установить последнее обновление микропрограммного обеспечения.

На данный момент обновления прошивки для сторонних устройств не выполняются через Центр обновления Windows, но мы надеемся, что это изменится в будущем.

5]Добавьте пароль для защиты удаленного доступа

Дело в том, что в наши дни несколько принтеров имеют возможность удаленного доступа к устройству из любого места через веб-интерфейс. Без сомнения, это полезная функция, но это может стать огромной проблемой, если кому-то удастся найти веб-интерфейс.

Лучший вариант — добавить пароль для всех, кто хочет удаленно получить доступ к вашему принтеру. В большинстве случаев это можно сделать с помощью настроек безопасности вашего принтера, поэтому посмотрите, есть ли такая опция.

Если у вас есть принтер HP, перейдите в «Настройки»> «Безопасность»> «Параметры пароля», и на этом все.

Вам также следует изменить пароль по умолчанию для веб-страницы панели управления администратора.

6]Защитите свои порты печати

Стандартным протоколом для безопасной печати является протокол IPPS через порт SSL 443, поэтому оставьте его открытым. Вы можете отключить следующее, если не используете их:

- Порты 515, 721-731, 9100

- IPP на порт 631

- Протокол SMB.

Наконец, всегда выключайте принтер, когда он не используется.

Производители все исправили

Специалисты SentinelOne обнаружили CVE-2021-3438 еще в феврале 2021 г. На 20 июля 2021 г. она была исправлена компанией HP – обновленный драйвер для ее принтеров, а также для принтеров Samsung можно скачать с сайта компании. Xerox тоже разместила драйвер со встроенным патчем на своем портале – на момент публикации материала он тоже был доступен для скачивания.

Начало невероятно длинного списка моделей принтеров HP и Samsung, которых коснулась уязвимость

Компания Samsung не стала самостоятельно выпускать отдельный драйвер для принтеров, поскольку больше не занимается производством устройств для печати. Как сообщал CNews, свой принтерный бизнес она продала компании HP еще пять лет назад, в сентябре 2016 г. Сумма сделки составила $1 млрд.

Туалеты

www.toptenz.net

Вы думаете, что ваш туалет является одной из немногих вещей, которая будет в полной безопасности от хакеров? Ну, некоторые компании полагают, что электрические туалеты — это путь в будущее, и потому такие туалеты уже довольно распространены, особенно в Японии. Фирма Trustwave, занимающаяся защитой программного обеспечения, в 2013-м году обнаружила проблему с электрическим туалетами. Многими из них можно управлять с помощью приложений, подключающихся к туалету через Bluetooth. В туалетах предусмотрены специальные Bluetooth PIN-коды, так что работать с таким туалетом сможет любой, у кого на устройстве установлено подходящее приложение. Такой человек сможет управлять множеством функций в туалете. Например, включить постоянное смывание, открытие или закрытие крышки, или даже включить струю воды в биде для того, чтобы разбрызгивать на пол воду под высоким давлением.

Медицинские имплантаты

Wikimedia

Миллионы людей во всём мире зависят от медицинских имплантатов, которые поддерживают их здоровье. С развитием высоких технологий эти устройства стали более инновационными. К примеру, кардиостимуляторами сегодня можно управлять с помощью специальных пультов, которые дают возможность менять параметры этих устройств без хирургического вмешательства. Вызывает тревогу тот факт, что эти имплантаты очень слабо защищены. Целый ряд исследователей говорит о том, что имплантаты имеют целый ряд уязвимостей, потому что в них используются радиоволны и другие беспроводные сигналы для связи между пультом, компьютером и имплантатом, и хакеры вполне могут использовать эти уязвимости для того, чтобы получить полный контроль над имплантатом. Исследователи способны отключать кардиостимуляторы путём репликации радиосигнала, а также смогли изменить режим, в соответствии с которым другой имплантат подавал инсулин в организм пациента. Оба этих случая могут вызывать серьёзные проблемы со здоровьем, и даже привести к смерти. Специалисты продолжают настаивать на том, что нужно срочно принять меры для обеспечения безопасности медицинских имплантатов.

Автомобильные тормоза

www.pitline.ru

В автомобилях для обеспечения работы важных функций всё чаще используются не механические, а электрические системы. Все больше и больше производителей машин используют электрические тормоза, а не традиционные. Исследователи из Калифорнийского университета и из Университета Вашингтона смогли использовать недостатки в бортовых компьютерных системах автомобилей для того, чтобы взять под контроль тормоза этих машин. В итоге исследователи смогли использовать тормоза так, как им заблагорассудится, они даже могли выборочно задействовать тормоза на разных колёсах, и таким способом управлять автомобилем. Также исследователи продемонстрировали, как можно полностью отключить тормоза, не оставив водителю ни единого способа остановить машину.

Новая брешь в Windows

В современных ОС семейства Windows, включая серверные, выявлена критическая уязвимость, позволяющая взломать систему и перехватить контроль над ней. Эксплойт получил название PrintNightmare. Он связан со штатной службой печати документов, присутствующей в Windows, и обновления, устраняющего его, не существует.

По данным портала The Verge, брешь обнаружили специалисты китайской компании Sangfor Technologies, работающей в сфере информационной безопасности. Они опубликовали на GitHub полный технический анализ этой уязвимости, посчитав, что она уже устранена. Вместе с анализом они выложили в Сеть еще и PoC-код для ее эксплуатации.

Уязвимости был присвоен номер CVE-2021-34527. Узнав, что патча против нее пока нет, специалисты Sangfor Technologies удалили с GitHub всю информацию о ней. Сделать это вовремя они не успели – PoC-код для ее эксплуатации появился в свободном доступе в интернете.

Пользователям теперь нужно выбирать – или рисковать стать жертвой хакеров, или лишиться возможности печатать документы

На момент публикации материала у Microsoft не был готов патч, устраняющий эту уязвимость. Компания также не уточняет, в каких именно версиях Windows ее эксплуатация может дать хакерам контроль над системой.

В то же время Microsoft признала факт наличия проблемы и работает над ее устранением. Сроки выпуска «заплатки» она не озвучивает, и нет данных, планирует ли она готовить обновление для тех ОС, чей срок поддержки закончился.

Как сделать принтер неуязвимым

Цифровой шреддинг

Если уничтожить конфиденциальный печатный документ с помощью шредера, его цифровые следы все равно останутся в устройстве. В этом случае способность принтера хранить данные на протяжении месяцев — повод скорее не для гордости, а для тревоги. Система Xerox ConnectKey позволяет использовать цифровой аналог шредера и удалять не только напечатанные документы, но и их виртуальные «тени».

Новая система печати в офисе

Ограничение доступа к МФУ значительно снизит риск утечек. В этом помогут специальные системы аутентификации, вывод документов на печать в определённое время или разрешение соединения только с заданной группой ПК.

Выключение устройства

Среднестатистический принтер проводит в режиме ожидания до 80% рабочего времени. При этом все ресурсы высвобождены и могут использоваться хакерами. Выключение и без того «спящего» МФУ вряд ли доставит большие неудобства, но поможет спасти данные.

Обновление сетевой инфраструктуры

В погоне за безопасностью принтера не стоит забывать про компьютеры, маршрутизаторы и серверы. Мониторинг и своевременное обновление всех компонентов сетевой инфраструктуры поможет быть на полшага впереди хакеров.

Список источников

- How to make your printer more secure, John Brandon (https://www.techradar.com/author/john-brandon), Techradar.com. URL: https://www.techradar.com/news/how-to-secure-your-printer&sa=D&ust=1601583679865000&usg=AFQjCNHHhd7hopaYoiuPuGSXnLTFyW-yYg (дата обращения: 03.11.2020 г.).

Как защитить аккаунт в Facebook

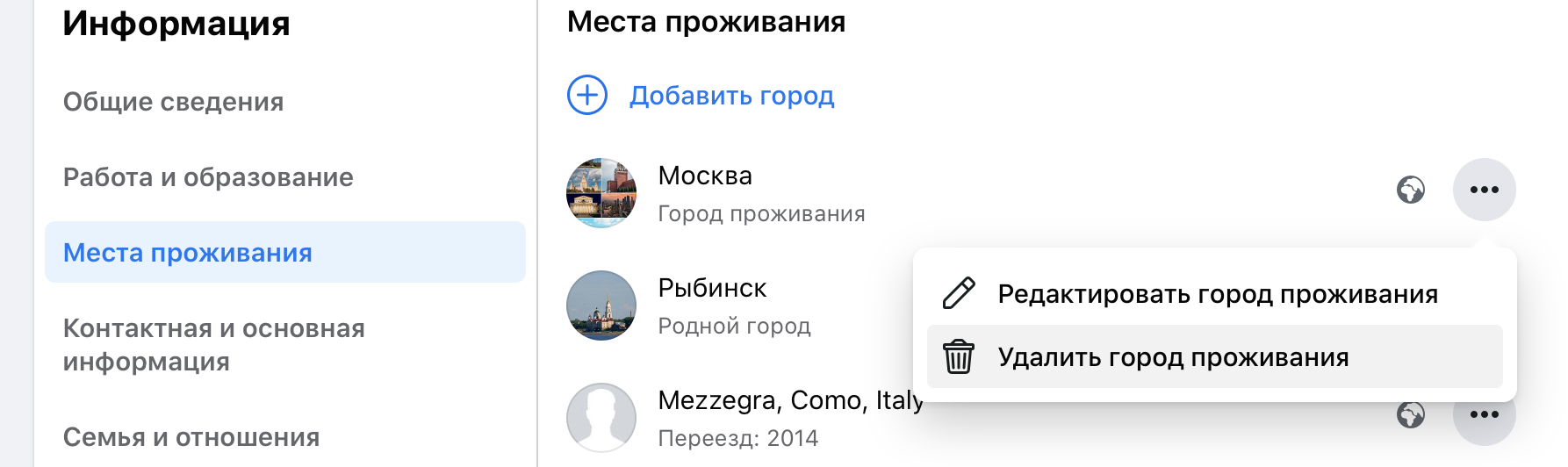

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

«Информация» → выберите нужный раздел и сведения → «Удалить».

В мобильном приложении:

«Посмотреть раздел информация» → выберите нужный раздел и сведения → нажмите карандаш, а затем крестик.

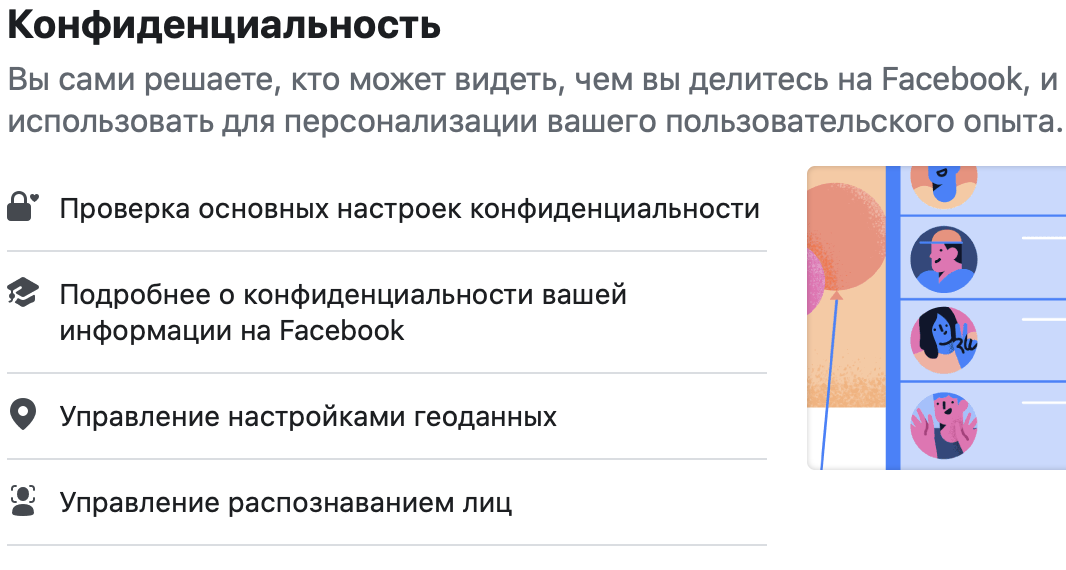

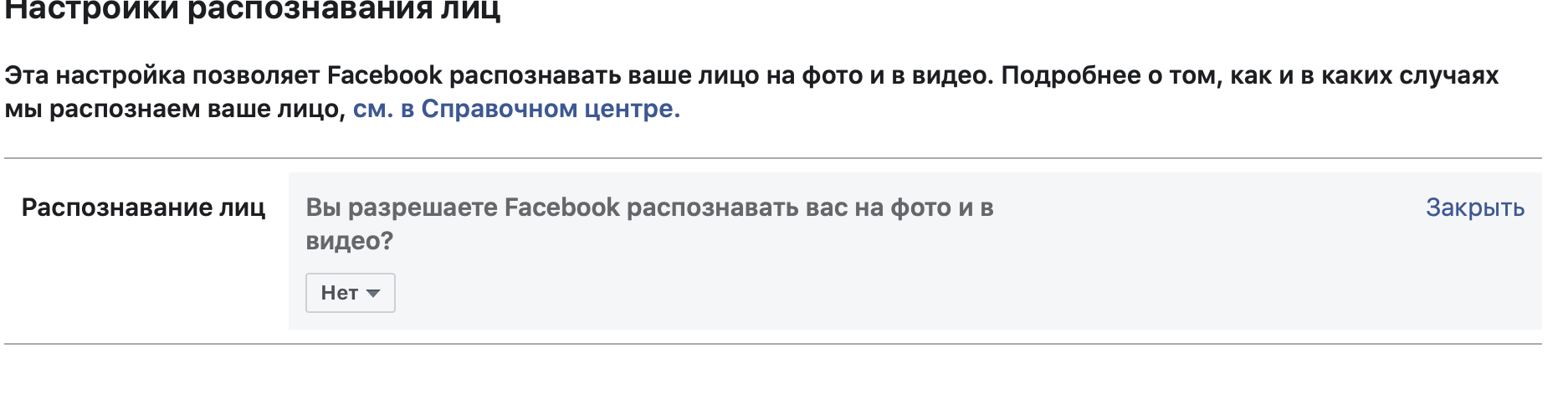

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

В правом верхнем углу — треугольник, «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Управление распознаванием лиц» → выберите «Нет».

В мобильном приложении:

Нажмите на три линии в правом нижнем углу (так называемое меню «бургер»), дальше — аналогично.

3. Ограничьте доступ приложений к вашим данным.

Когда вы авторизуетесь с помощью Facebook в других сервисах, они получают доступ к данным вашего аккаунта: фото, локации, предпочтения. Не забывайте удалять доступ, когда вы уже вошли в приложение. Пользователи iPhone и MacBook могут выбрать «Вход через Apple» для авторизации.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Дополнительные настройки конфиденциальности» → «Приложения и сайты» → поставьте галочки напротив приложений и нажмите «Удалить».

В мобильном приложении:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Проверка основных настроек конфиденциальности» →

«Ваши настройки данных на Facebook» → «Приложения и сайты» → далее аналогично.

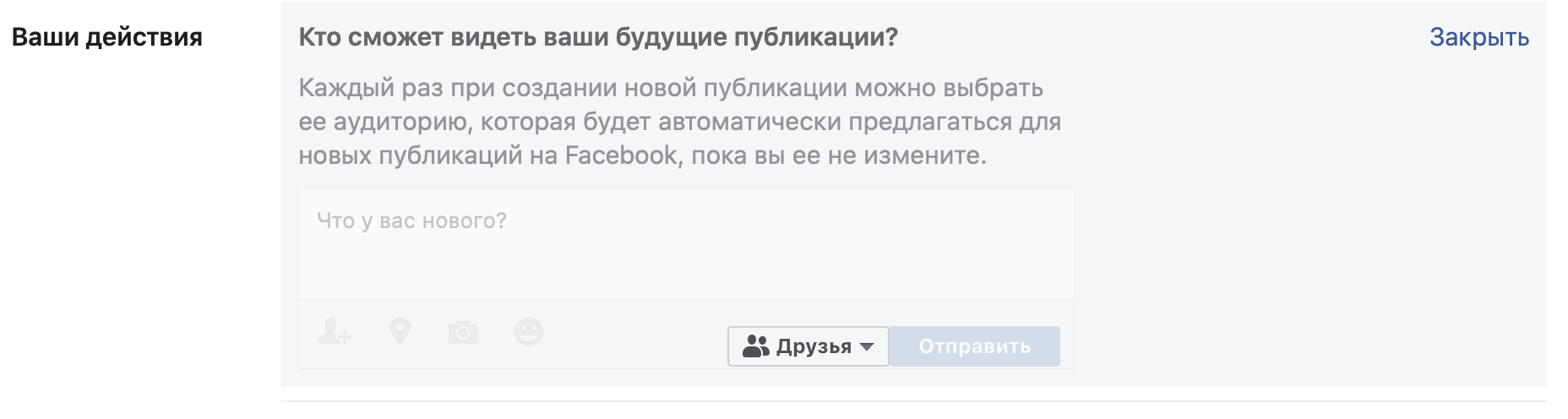

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Дополнительный настройки конфиденциальности» → «Ваши действия» → «Кто сможет видеть ваши будущие публикации?» → «Изменить» → выберите «Только друзья». Там же можно выбрать «Ограничить доступ к старым публикациям» для друзей.

В мобильном приложении: аналогично.

Глобальный поиск

Своя сеть — хороший полигон, но куда интереснее отправлять задания на печать и веселые дисплейные надписи по всему миру. Вооружившись хакерским поисковиком ZoomEye, задаем обычный поиск по порту 9100 (это самый легкий способ) и видим больше полумиллиона потенциальных целей.

Поиск в ZoomEye по порту 9100

Возможно, не все из них принтеры или МФУ. Поэтому воспользуемся фильтрами, которые можно найти в . Например, добавляем в наш запрос уточнение +device:printer и получаем уже около 300 тысяч результатов. Дальше можно указать город, и запрос приобретет вид

device:"printer" +port:9100 +city:moscow

В итоге получим поисковую выдачу, содержащую примерно 5000 устройств в Москве. Кто там хотел напечатать предвыборные листовки подешевле?

Найти доступные через интернет сетевые принтеры можно и с помощью Google. Для этого нужно знать, как выглядит типовая часть URL веб-интерфейса, или специфический отклик принт-сервера. Вот пара гугл дорков для примера:

inurl:hp/device/this.LCDispatcher intitle:"web image monitor"

Веб-интерфейс управления JetDirect использует SNMP (Simple Network Management Protocol) — протокол прикладного уровня для управления сетевыми устройствами, включая принтеры. Он работает в IP-сетях поверх TCP/UDP, а девайсы с поддержкой SNMP легко обнаруживаются как специализированными утилитами вроде Net-SNMP, так и универсальными админскими комбайнами, например Fing.

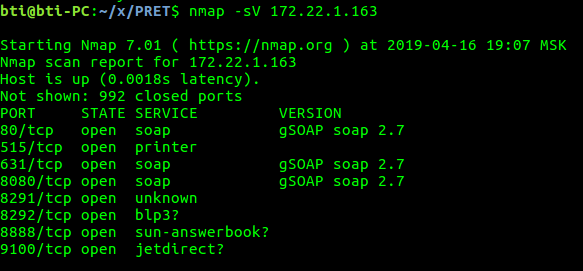

Гораздо дольше искать в интернете открытые порты 9100 сканером Nmap. Все делается так же, как и в локальной сети. Для удобства возьмем сайт или программу, которая может выдать все IP-адреса в конкретном городе. Записываем их в файл и запускаем сканирование Nmap.

За двадцать минут работы программа порадовала меня тридцатью строками с айпишниками, но только десять из них оказались внешними принтерами.

Сканирование в Nmap

Этот способ более долгий, зато и результат будет свежий. Базы ZoomEye обновляются далеко не каждый день.

Для автоматизации можно воспользоваться прежним способом: снова завернуть все строки в цикл, а при обнаружении принтера отправлять файл на печать. Тогда во время сканирования все найденные принтеры автоматом напечатают указанный файл.

Сканирование сети с помощью Nmap

Небольшое уточнение. В документации к этому сканеру говорится, что порт 9100 по умолчанию пропускается, если включена функция определения версий (задается она опциями -sV, которые также включают в себя опцию -A). Сделано это из-за того, что некоторые принтеры просто печатают все, что поступает на порт JetDirect. В ответ на опрос TCP 9100 они распечатают запрос вида GET / HTTP. Поэтому при запуске с данными флагами Nmap версии 3.90 и новее выдаст только предположительную службу с вопросительным знаком. Более безопасный (но менее информативный) вариант — запускать Nmap с ключами -sO. Так он попытается определить ОС хоста, но не станет отправлять дополнительные запросы, чтобы выяснить, какие службы отвечают на указанном порте.

Сканирование c функцией определения версий

Сканирование c функцией определения версий

Принтеры

www.paulstamatiou.com

Многие исследователи нашли способы взломать принтеры. Используя определённые уязвимости, они смогли внедрить вредоносный код в прошивку принтера, и таким образом взять его под свой контроль. Использование эксплойтов стало возможным потому, что многие современные принтеры сегодня используют технологию Wi-Fi, чтобы люди могли печатать свои документы по беспроводной связи. Исследователи полагают, что получив контроль над принтерами, они смогут выполнять самые разные действия, вплоть до уничтожения принтера. Некоторые принтеры оснащены тепловыми чипами, которые отключают принтер при перегреве. Это позволяет повысить пожаробезопасность этих устройств. Хакер может раз за разом вызывать перегрев принтера, до тех пор, пока он не сгорит окончательно. Другие угрозы связаны с тем, что у хакеров есть возможность похитить информацию, которая печатается на принтере. Также не следует забывать о том, что вредоносный код в прошивке принтера очень непросто удалить, поскольку традиционные антивирусы в данном случае не работают.

Взлом приветствия

С помощью языка PJL некоторые хакерские приемы применяются в сервисных центрах. Например, так сбрасывают счетчики напечатанных листов или очищают память о вставленных ранее картриджах. Это нельзя сделать из меню самого принтера, поэтому и приходится прибегать к таким уловкам через консоль. Давайте копнем глубже и разберемся как они взламывают принтеры.

Статья написана в образовательных целях. Ни автор, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статье.

Сервис JetDirect по умолчанию слушает TCP-порта 9100. На него мы и будем отправлять команды из консоли. Для эксперимента я использовал сетевой принтер HP Color LaserJet 3600n со встроенным принт-сервером HP JetDirect Fast Ethernet.

Поиск открытого порта 9100 программой Nmap

Поиск открытого порта 9100 программой Nmap

На открытый порт мы можем подключиться обычным telnet, но так как я приверженец всяких изощренных методов, то воспользуюсь netcat. Давайте попробуем поменять приветствие принтера на дисплее.

nc -v 172.22.1.207 9100 @PJL STMSG DISPLAY="HACKED"

Поясню немного команду:

@PJL — эти символы дают понять принтеру, какой мы используем язык;

STMSG DISPLAY — это сама команда изменения надписи на дисплее. После нее мы просто пишем то, что хотим вывести.

Отправляем команду на принтер

В итоге получаем результат как на фотографии.

Дисплей принтера до и после отправки команды

Теперь наша надпись будет сиять на дисплее вместо стандартного приветствия, пока кто-то не нажмет любую кнопку на самом устройстве.

Аналогичного эффекта можно добиться, используя оператор RDYMSG (сообщение о готовности) вместо STMSG (стандартное сообщение). Команда приобретет следующий вид:

@PJL RDYMSG DISPLAY="HACKED"

То же самое можно проделать, выполнив печать из файла:

# Записываем команду в текстовый файл перенаправлением вывода echo '"@PJL STMSG DISPLAY="HACKED"' >> PJL.txt # Отправляем файл на IP-адрес сетевого принтера с помощью netcat # Ключ -v включает режим вывода дополнительных сообщений (verbose) сat PJL.txt | nc –v 172.22.1.207

После этих команд на табло принтера снова гордо воссияла надпись HACKED, а это значит, что мы можем отправлять принтеру PJL-команды из файла.

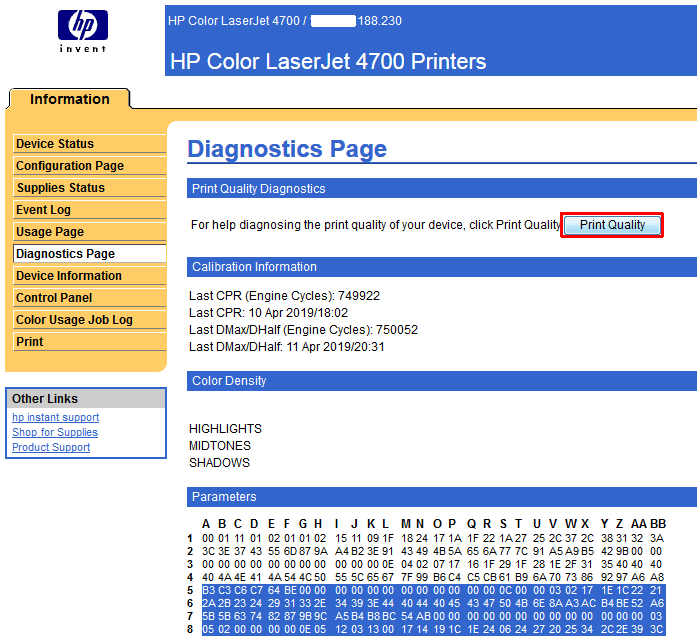

Web-интерфейс принтера

Сетевые принтеры часто оказываются подключены к интернету, причем без ведома их владельцев. Веб-интерфейс со страницами настроек и функциями управления также будет виден из-за NAT’а без существенных ограничений доступа. В большинстве случаев логин/пароль либо установлен по умолчанию, либо отсутствует вовсе. Вот сайт с говорящим названием passwordsdatabase.com — один из онлайновых справочников дефолтных паролей с поиском по вендору. Новые модели в нем (пока) отсутствуют, но принтеры сразу сообщают свой номер, по которому легко найти заводской пароль в руководстве на сайте производителя.

В зависимости от модели принтера через его веб-панель можно делать разные вещи: смотреть и менять настройки, отправлять команду напечатать тестовую страницу или указанный файл.

Возможность указать файл для печати

Возможность указать файл для печати

Также можно прочесть логи использования принтера, то есть увидеть, кто и что печатал. Обычно в хронологическом порядке указываются имена пользователей, используемые приложения, названия документов и прочее.

Некоторые принтеры (в частности, встречалось на Ricoh Aficio MP C3500) сами подсказывают хакерам, что либо пароль администратора дефолтный, либо его нет совсем. Это выглядит как строка «Change your admin password!» прямо на панели управления принтером.

Ricoh Aficio MP C3500 просит сменить пароль администратора

Почти совершеннолетняя уязвимость

В драйверах к принтерам компаний HP, Samsung и Xerox обнаружена уязвимость, позволяющая взламывать компьютеры и повышать привилегии пользователя до уровня администратора. По информации портала TheRecord.Media, проблема существовала 16 лет, а обнаружить ее удалось лишь в 2021 г.

Брешь выявили в феврале 2021 г. эксперты компании SentinelOne, работающей в области информационной безопасности. Ей присвоили идентификатор CVE-2021-3438.

По утверждению специалистов, уязвимость появилась в коде драйвера в 2005 г., то есть еще во времена Windows XP и за два года до выхода ныне устаревшей Windows Vista. За эти годы HP на пару с Samsung и Xerox выпустили миллионы принтеров, работающих с этим драйвером. Например, Samsung и HP разработали 380 моделей таких печатающих устройств, а Xerox – еще 16. Суммарное количество поступивших в продажу принтеров, использующих «дырявый браузер», не установлено.

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Как утверждают сотрудники SentinelOne, на 20 июля 2021 г. в мире не было зафиксировано ни одного случая использования CVE-2021-3438. Тем не менее, этой уязвимости как минимум 16 лет, что значительно увеличивает вероятность осведомленности о ней хакеров-одиночек и киберпреступных группировок.

Заключение

Уязвимости сетевых принтеров рассматривались со времен их появления, но за прошедшие годы положение дел нисколько не улучшилось. В принтерах появился WiFi и функция автоматического обновления прошивки через интернет, а в МФУ подороже теперь есть встроенная память, зачастую хранящая копии сканированных и распечатанных документов за длительный период.

Постепенно из баловства атаки на сетевые принтеры превращаются в бизнес. Одни ищут на них конфиденциальные данные, другие используют как точку проникновения в корпоративную сеть, а третьи пытаются извлечь прибыль из массовых рассылок. Какие-то предприимчивые люди уже создали сервис Printer Advertising, на котором за определенную сумму рассылают спам, удаленно печатая его на чужих принтерах.